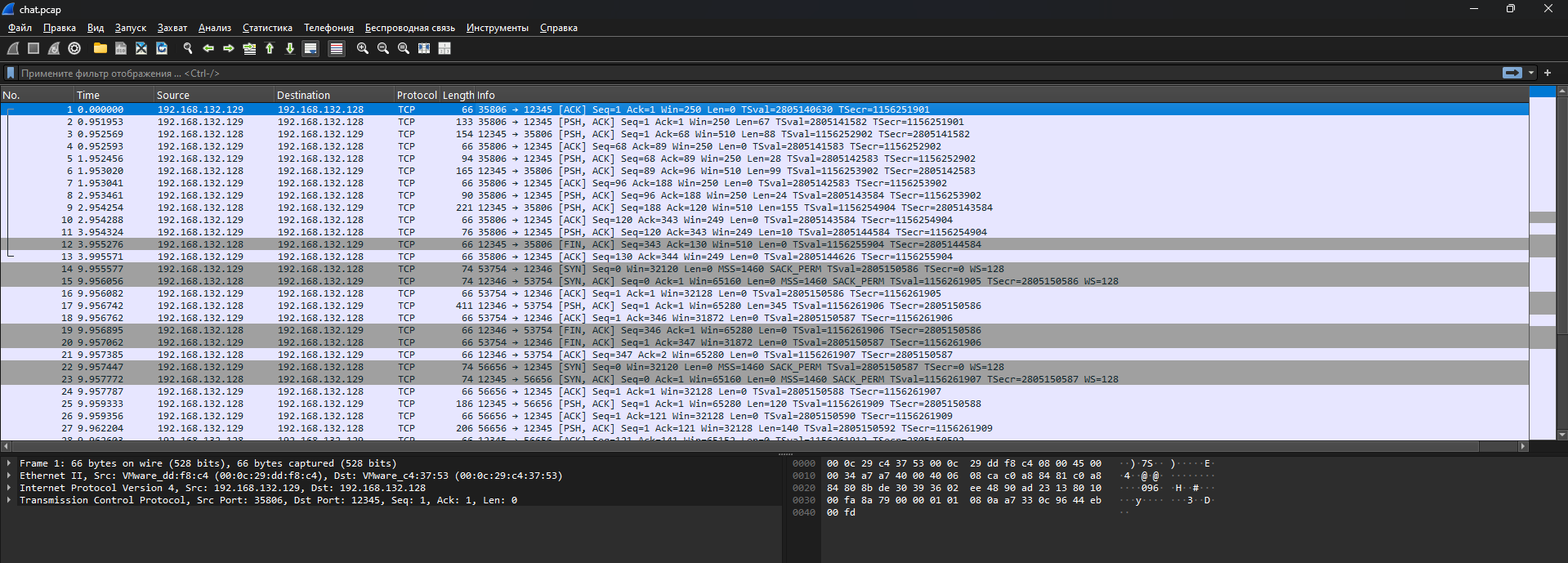

Для решения этого задания, откроем pcap файл в программе wireshark:

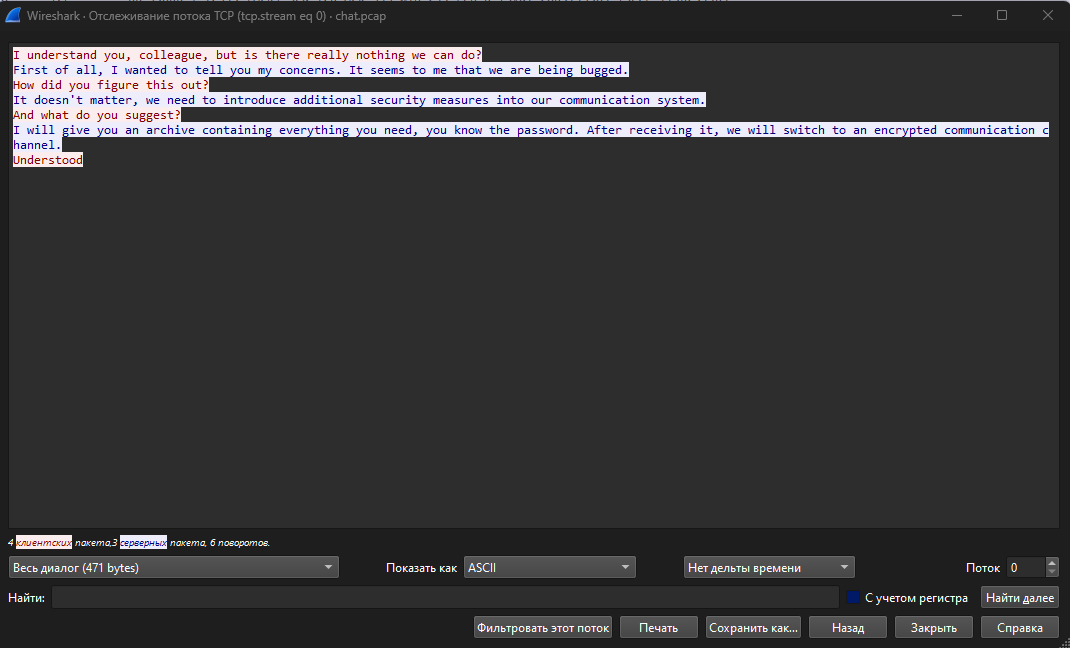

Просмотрев содержание пакетов, можно увидеть незашифрованную переписку. Прочитав её, и просмотрев пакеты, обнаруживаем передачу архива:

Просмотрев содержание пакетов, можно увидеть незашифрованную переписку. Прочитав её, и просмотрев пакеты, обнаруживаем передачу архива:

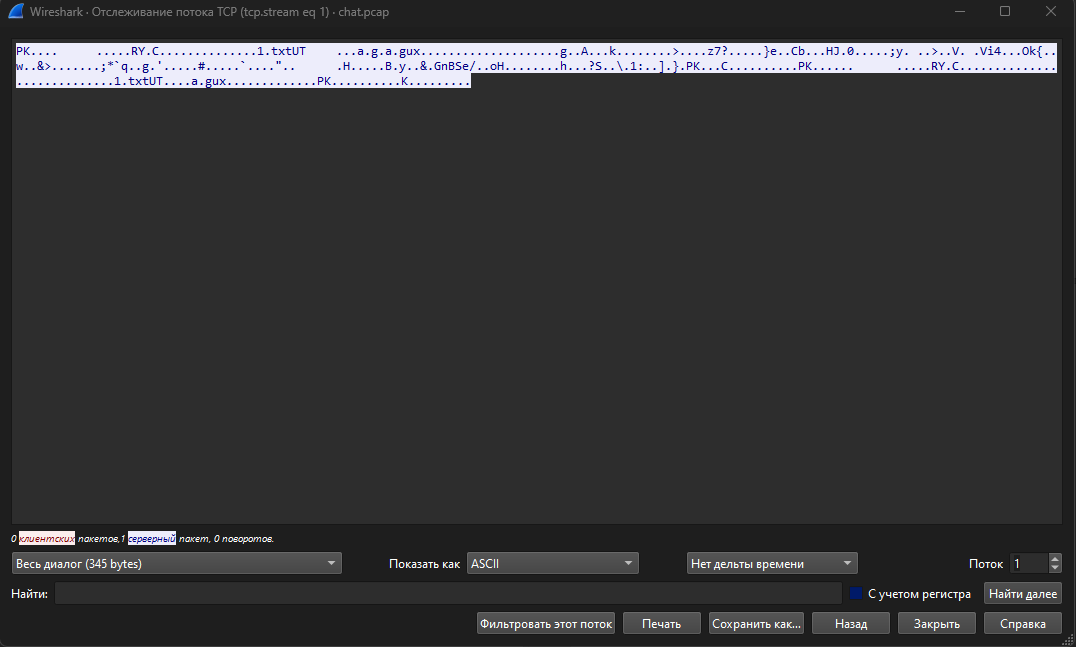

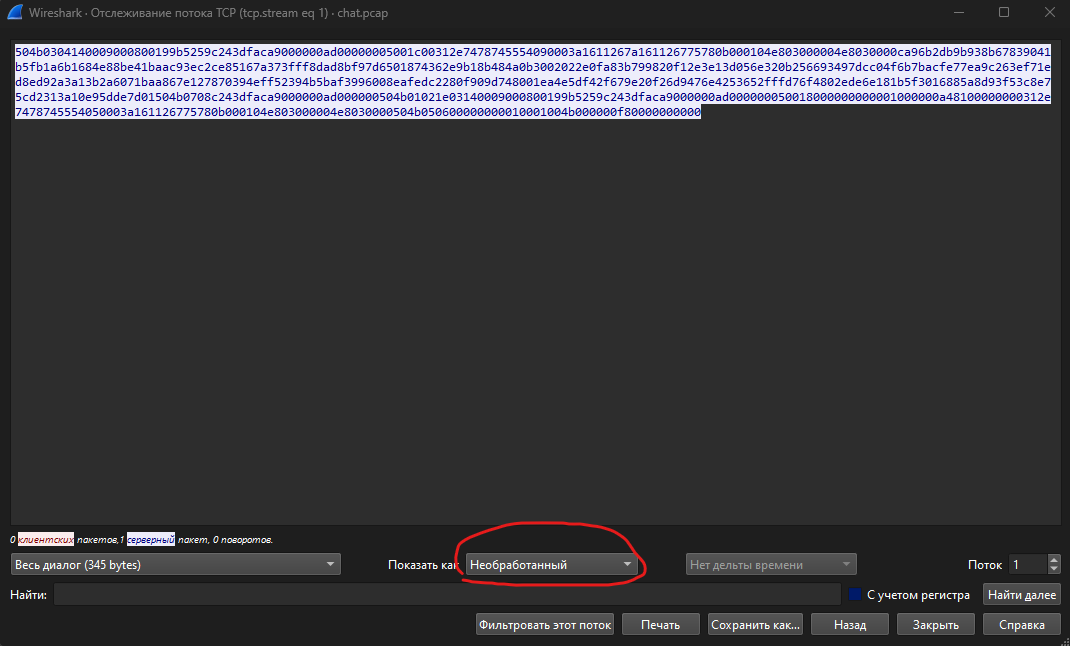

Данный архив можно восстановить, для этого, в пункте “Показать как”, выставим “Необработанный” или “Raw” в английской версии wireshark. После этого, сохраним файл с любым именем, но с расширением .zip:

Данный архив можно восстановить, для этого, в пункте “Показать как”, выставим “Необработанный” или “Raw” в английской версии wireshark. После этого, сохраним файл с любым именем, но с расширением .zip:

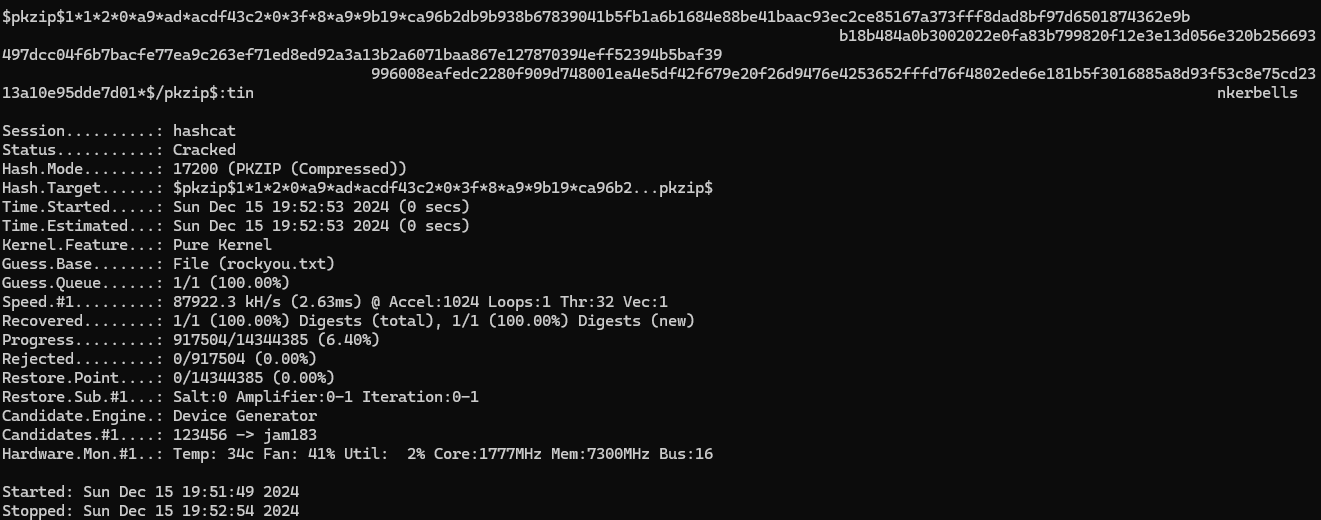

**Если попытаться открыть архив, то окажется, что он запаролен. Попробуем сбрутить пароль при помощи словаря rockyou(идёт по умолчанию в kali linux) и программы hashcat. Но, перед этим, нам необходимо получить хеш архива, для этого воспользуемся программой zip2john:

**Если попытаться открыть архив, то окажется, что он запаролен. Попробуем сбрутить пароль при помощи словаря rockyou(идёт по умолчанию в kali linux) и программы hashcat. Но, перед этим, нам необходимо получить хеш архива, для этого воспользуемся программой zip2john:

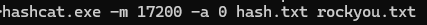

Теперь, запустим hashcat:

Теперь, запустим hashcat:

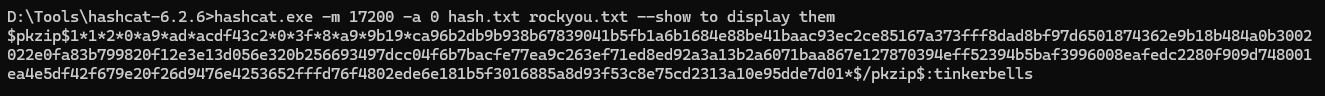

Если у вас сломался вывод hashcat, как в моём случае, то можно выполнить следующую команду для отображения результата:

Если у вас сломался вывод hashcat, как в моём случае, то можно выполнить следующую команду для отображения результата:

Теперь, имея пароль от архива, откроем его и просмотрим содержимое текстового файла, который содержался в этом архиве:

Теперь, имея пароль от архива, откроем его и просмотрим содержимое текстового файла, который содержался в этом архиве:

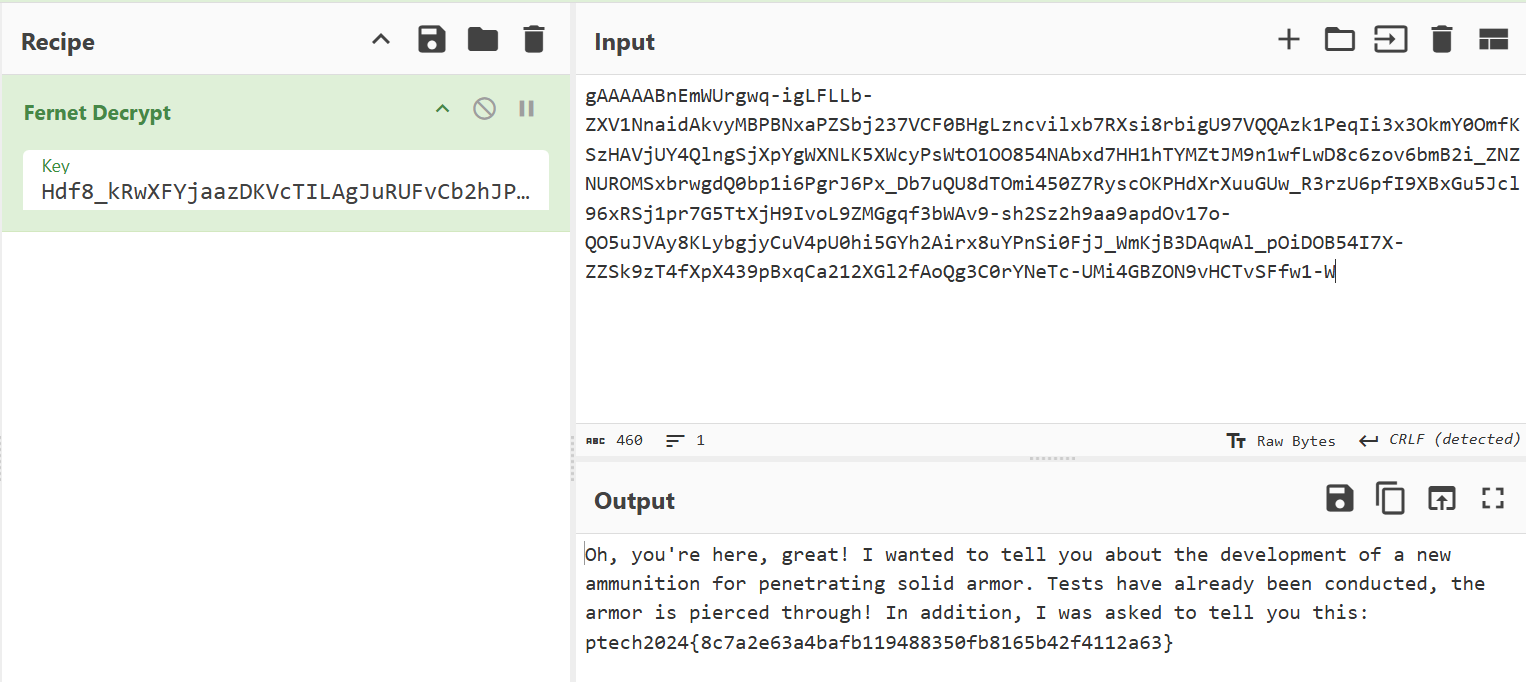

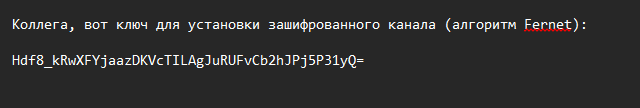

Имеем ключ шифрования Fernet, для расшифровки дальнейших сообщений из трафика воспользуемся cyberchef и найденным ключом. В данном примере приведена расшифровка самого последнего сообщения:

Имеем ключ шифрования Fernet, для расшифровки дальнейших сообщений из трафика воспользуемся cyberchef и найденным ключом. В данном примере приведена расшифровка самого последнего сообщения: