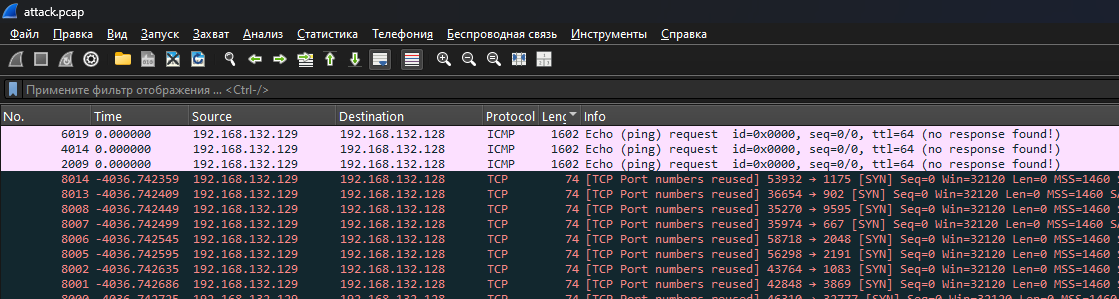

Открыв файл, просмотрев его содержимое, отсортируем пакеты по размеру:

Обнаружим 3 подозрительно больших ICMP пакета, просмотрим содержимое самого первого из них:

Обнаружим 3 подозрительно больших ICMP пакета, просмотрим содержимое самого первого из них:

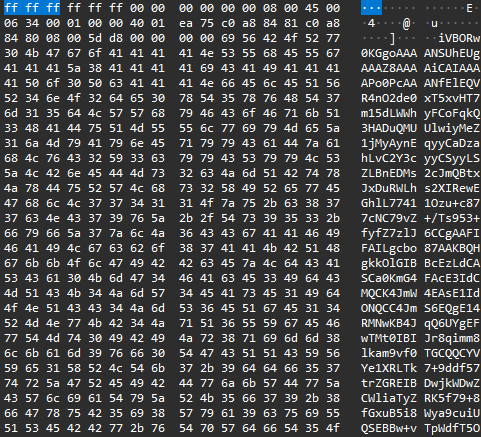

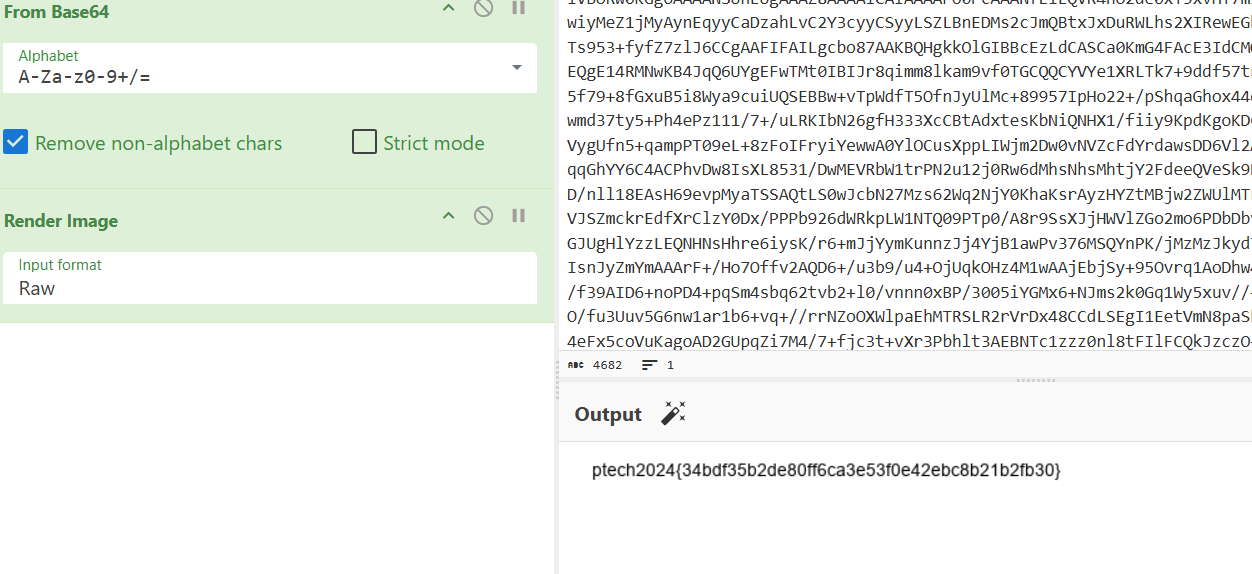

Данные похожи на base, скопируем и раскодируем в cyberchef:

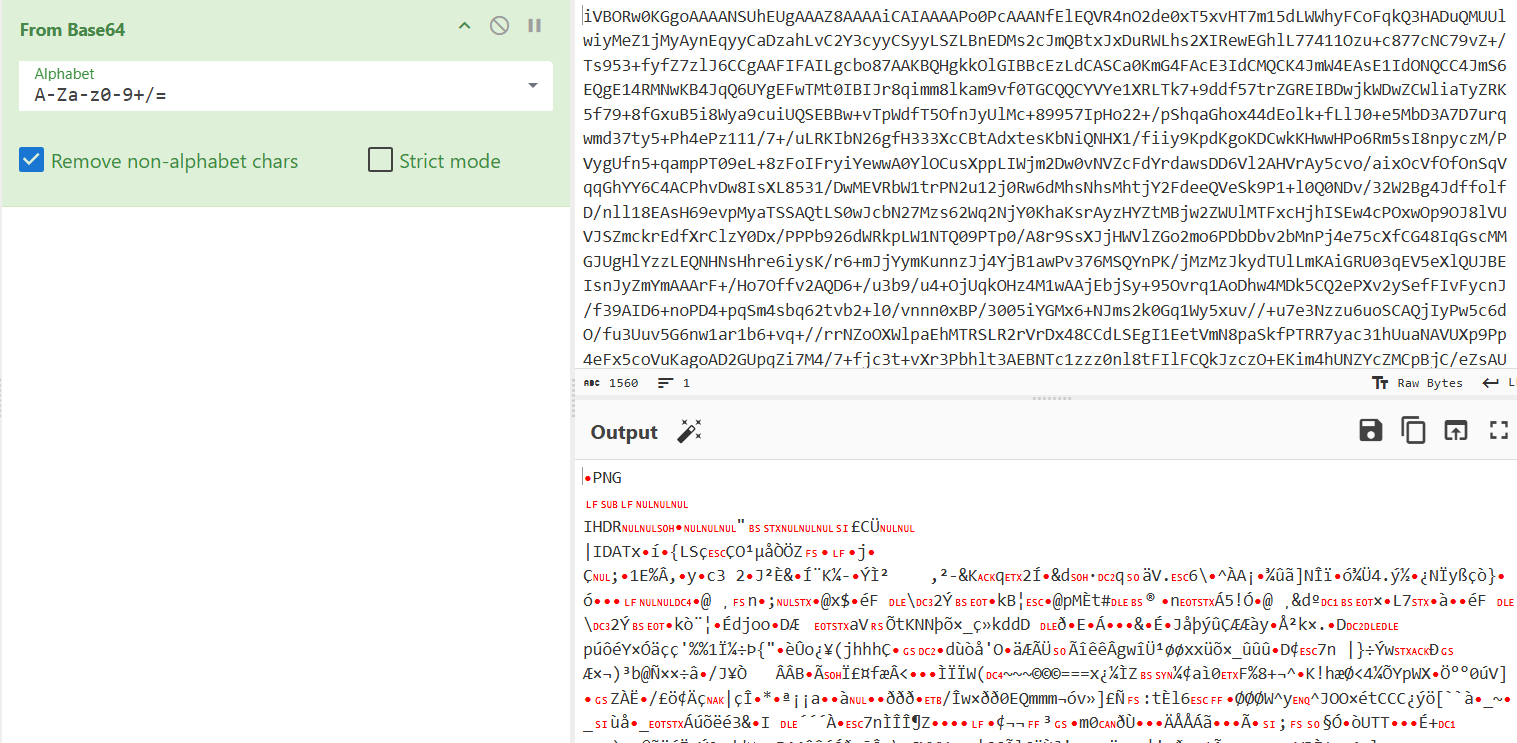

Ничего не понятно. Wireshark копирует абсолютно все байты пакета, нам нужны те, что начинаются на iVB(в данном случае). Всё что находится до этого, это заголовки пакета, они нас не интересуют:

Ничего не понятно. Wireshark копирует абсолютно все байты пакета, нам нужны те, что начинаются на iVB(в данном случае). Всё что находится до этого, это заголовки пакета, они нас не интересуют:

Теперь, наблюдаем PNG хедер, это означает, что передавали картинку, для того, чтобы отрендерить картинку из байтов, в cyberchef есть инструмент “render image”:

Теперь, наблюдаем PNG хедер, это означает, что передавали картинку, для того, чтобы отрендерить картинку из байтов, в cyberchef есть инструмент “render image”:

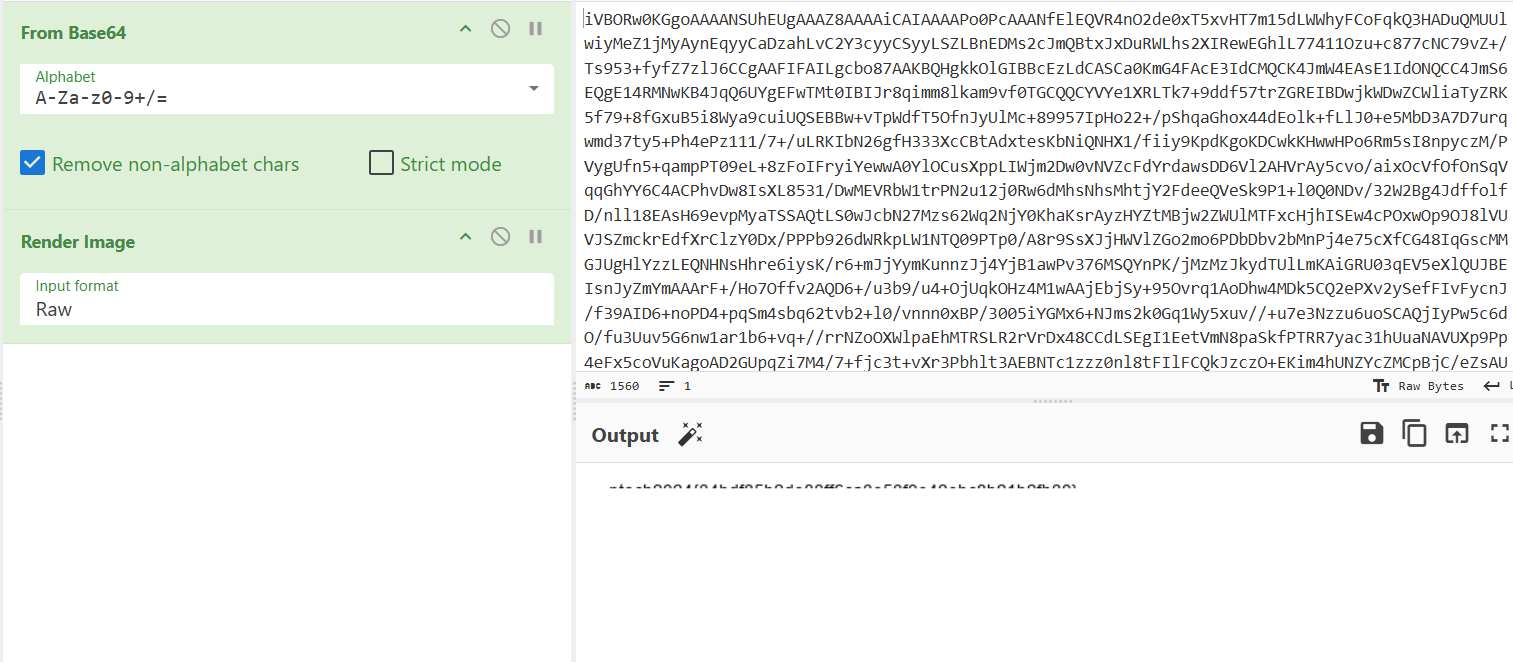

Часть картинки проявилась, вставим остальные части картинки, предварительно удалив из них заголовки пакета:

Часть картинки проявилась, вставим остальные части картинки, предварительно удалив из них заголовки пакета:

Получаем заветный флаг

Получаем заветный флаг